一、引言:Token与安全的微妙关系

在当今数字化时代,Token作为身份验证的一种重要手段,扮演了至关重要的角色。就像一个神秘的钥匙,打开了虚拟世界的大门,但如果这把钥匙落入恶意之手,那么后果将不堪设想。我们必须认真对待Token的安全性,尤其是在文件下载的场景中。本文将深入探讨如何有效防止Token泄露以及下载文件的安全风险。

二、理解Token的工作原理

Token本质上是一串加密的字符,用于验证用户的身份。它就像一张通行证,持有者可以凭借它访问特定的资源或服务。Token可以是基于时间的,也可以是基于事件的。当用户在进行某次操作时,服务器会生成一个Token并将其返回给用户,用户在后续的请求中需要提供该Token以验证身份。

但Token的便利性也带来了风险,一旦Token泄露,恶意用户便可以利用这个Token进行未经授权的操作,甚至下载敏感文件。因此,理解Token的工作原理是防止其被滥用的第一步。

三、Token泄露的常见原因

尽管Token能够有效地进行身份验证,但其安全性仍然受到许多因素的影响。以下是几个常见的Token泄露原因:

- **不安全的传输方式**:如果Token在不安全的网络环境中传输,可能会被黑客截获。

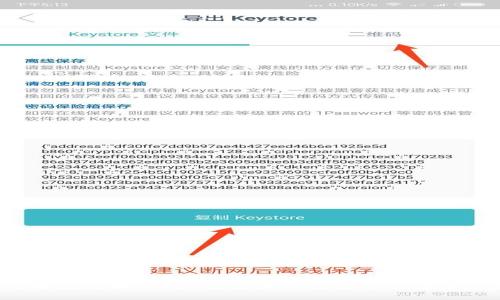

- **客户端存储不当**:许多用户将Token存在浏览器本地存储中,若不加密或正确管理,易被恶意脚本获取。

- **跨站请求伪造(CSRF)**:攻击者可以通过伪造请求利用用户的Token进行恶性操作。

四、最佳实践:如何保护Token安全

为了防止Token的泄露和下载文件的安全风险,我们需要采取多种措施,以确保Token的安全性。以下是一些最佳实践:

- **使用HTTPS加密传输**:仅通过HTTPS协议传输Token,以防止Token在传输过程中被截获。

- **设定Token生命周期**:为Token设定有效期,一旦过期,用户需要重新验证身份生成新的Token。

- **加强客户端安全**:避免在客户端存储Token,特别是在本地存储中。可以考虑使用HttpOnly和Secure标志来存储Cookies。

- **实施CSRF防护**:在应用中实现CSRF防护措施,确保请求来源的真实性。

五、检测和响应Token泄露

即便采取了种种防护措施,Token泄露仍然可能发生。因此,企业和开发者需要具备检测和响应能力:

- **监控异常活动**:通过分析用户行为和请求模式,检测异常活动,这可以及时发现Token泄露的迹象。

- **实施日志记录**:对用户的所有操作进行详细的日志记录,以便在发生泄露时追踪源头。

- **建立响应机制**:一旦发现Token泄露,立即冻结相关Token,并通知受影响用户。

六、案例分析:Token泄露的真实案例

为了更深入了解Token泄露的影响,我们可以分析一些真实案例:

某大型在线存储服务因未采用HTTPS协议,导致用户Token在传输过程中被截获,结果恶意用户获取了大量敏感文件。该事件不仅导致客户数据泄露,还给公司带来了重大的经济损失和信誉损害。

七、未来展望:Token安全的技术演进

随着技术的发展,Token安全问题也在不断演进。未来,我们可能会看到:

- **生物识别技术的应用**:生物识别技术将与Token结合,增强身份验证的安全性。

- **机器学习与AI**:利用机器学习和AI技术进行异常行为检测,提高Token泄露的反应速度与准确性。

八、结论:守护安全的每一步

Token是数字世界中不可或缺的一部分,保护Token的安全不仅仅是技术问题,更是责任和意识的问题。就像我们生活中的每一个决定,都需要谨慎对待一样。在数字化时代,守护我们的Token,实际上也是守护我们共同的数字家园。

### 详细内容 (在这里,您可以逐步展开上述大纲中的每个部分,撰写详细的内容,以达到至少2800个字。)